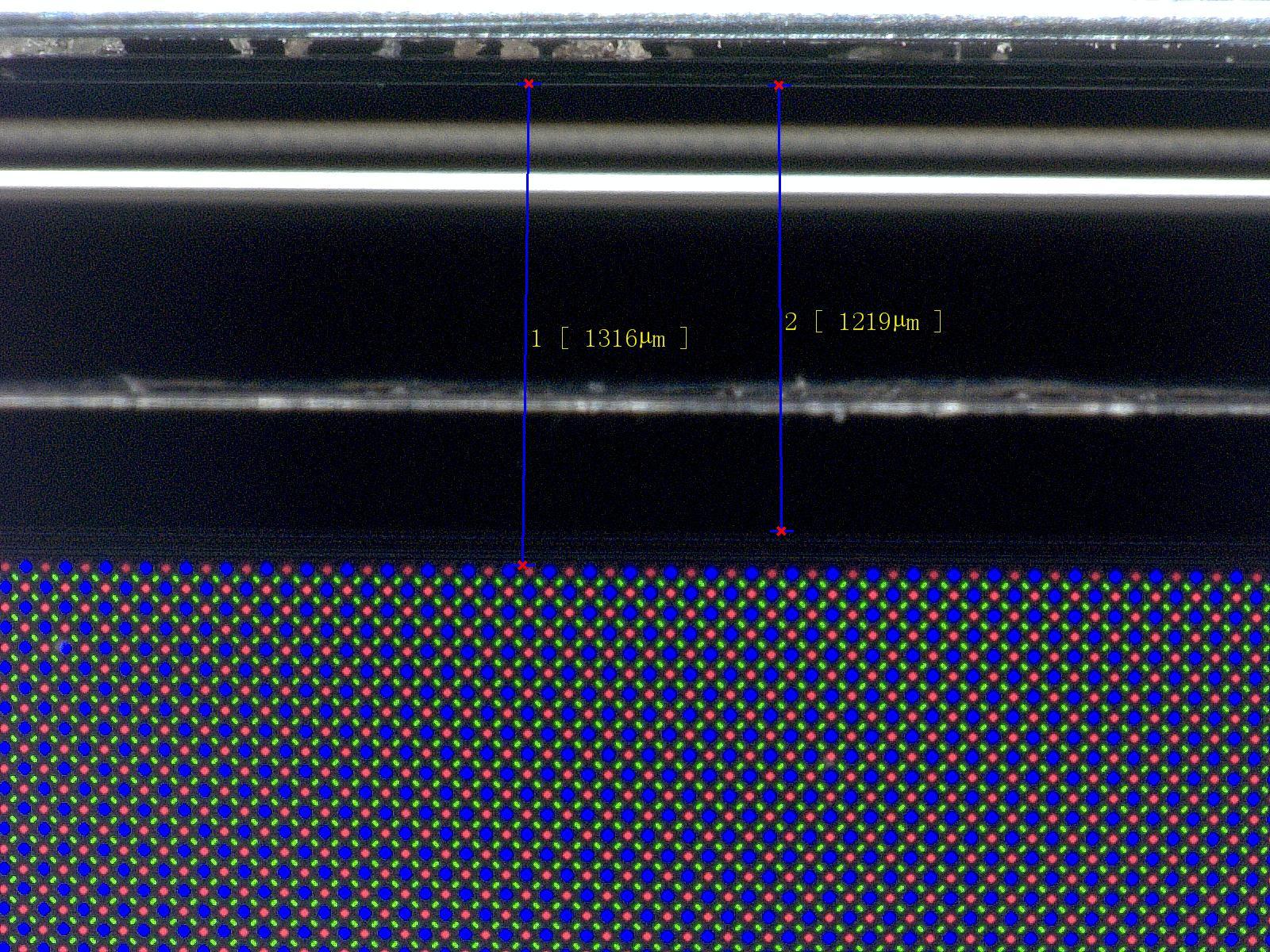

泄密就在一瞬间,小日子的间谍打印机真的太可怕了!跟别的打印机不一样,日本某品牌打印机会定期损坏,而当你维修时,打印机里面的感应器会被激活,将它收集存储的信息全部发出去。 很多人可能觉得打印机无非就是打印、复印、扫描的工具,怎么可能成为泄密渠道,但事实恰恰相反,这类设备的泄密隐蔽性极强,操作手法也精准得让人防不胜防。 就像用户提到的那样,日本某品牌打印机会刻意设计成定期损坏的模式,等着用户上门维修,而维修的瞬间就是它完成数据传输的关键时刻,这种精准拿捏用户心理的设计,比直接入侵设备要阴险得多。 虽然用户提到的2025年南方某科研企业的案例尚未发生,但现实中类似的打印机泄密事件早已屡见不鲜。国家安全部就曾披露,境外间谍情报机关早已形成了完整的硬件窃密产业链,其中就包括专门收购二手打印机提取残留涉密文件的操作。 这些间谍机构深知打印机普遍内置存储模块,会自动缓存打印任务记录,哪怕用户删除了打印记录、恢复了出厂设置,底层数据依然能通过技术手段恢复。 曾有企业将淘汰的打印机随意处置,结果存储芯片里的核心技术参数被境外势力提取,直接导致企业丧失了关键项目的专利申请资格,前期投入的数百万研发费用打了水漂,这样的损失对于任何企业来说都是难以承受的。 再看用户提到的打印机内置微型存储模块和隐蔽感应器的设计,这绝非空穴来风,而是有明确技术依据的窃密手段。 激光打印机工作时产生的高压静电场,以及喷墨打印机的压电陶瓷振动,都会释放出可被捕捉的电磁信号,这些信号能轻松穿透常规的建筑墙体和玻璃,经过特定算法处理后,就能清晰还原打印内容。 更让人头疼的是,部分境外品牌打印机还会在主板中暗藏4G模块,无需接入企业内网就能直接与境外服务器建立连接,这种设计让数据传输变得毫无痕迹,企业IT部门即便日常监控网络流量,也很难发现异常。 有涉密检测机构做过测试,一台看似正常工作的境外品牌打印机,一天内就能缓存近百份打印文件的完整数据,涵盖合同条款、技术图纸、财务报表等各类敏感信息。 从数据层面来看,打印机泄密的风险被严重低估,这也给了境外间谍机构可乘之机。惠普发布的一份安全白皮书显示,仅16%的企业IT决策者认为打印机存在高安全威胁,这个比例远低于电脑、手机等终端设备,也导致企业在网络安全防护上对打印机严重忽视。 数据显示,83%的企业会在电脑上部署网络安全防护措施,但在打印机上部署的比例仅为41%;针对端点安全的防护,电脑的部署率高达80%,而打印机还不足30%。 更关键的是,通过打印机发起的安全攻击占比已达到16%,相比2014年的4%增长了3倍,而且这个数字很可能被低估,因为打印机的操作日志很少被纳入安全审计范围,很多泄密事件发生后都无法追溯源头。 更值得警惕的是,境外品牌打印机的供应链攻击早已形成规模化。某下载平台曾被曝光,其提供的部分境外品牌打印驱动程序被植入远程木马,用户点击高速下载链接后,木马就会悄然植入设备,进而操控打印机窃取整个办公网络的核心数据。 这种“下载即中招”的模式精准打击了企业员工的操作习惯,很多人图方便不通过官方渠道下载驱动,无形中就为窃密行为打开了大门。更让人无奈的是,当国家要求国际打印厂商开放源代码以排查安全漏洞时,多数境外品牌都拒绝配合,只留下一个个无法触碰的安全黑洞。 反观国内企业的惨痛教训,某铁道电子公司曾花费数年心血、200余万元研发的核心技术,就因为员工使用境外打印机打印相关文档,残留数据被窃取后公开在学术平台,最终不仅丧失了专利申请资格,还面临项目立项失败的困境。 用户提到的“维修激活泄密”模式,本质上是利用了企业的维修需求设计的精准陷阱。对于科研企业、军工单位等涉密机构来说,打印机损坏后必须尽快维修以保证工作进度,这种急切心理正好被间谍打印机利用。 维修人员打开机身盖板的动作,被感应器精准捕捉并触发数据传输,整个过程耗时极短,往往在维修完成前就已完成核心数据的上传。 更隐蔽的是,这类打印机的故障设计具有重复性,会定期出现类似故障,迫使企业反复维修,从而实现多次数据窃取。 这些间谍打印机的存在,也暴露了境外势力针对我国的窃密手段已从传统的人员渗透,转向了更隐蔽的硬件植入。 打印机作为办公场景的刚需设备,几乎遍布所有企业和机构,这种广泛性让它成为了绝佳的窃密载体。尤其是对于那些涉及核心技术的科研企业、掌握国家机密的党政机关来说,一台看似普通的境外品牌打印机,可能就是埋在身边的定时炸弹。