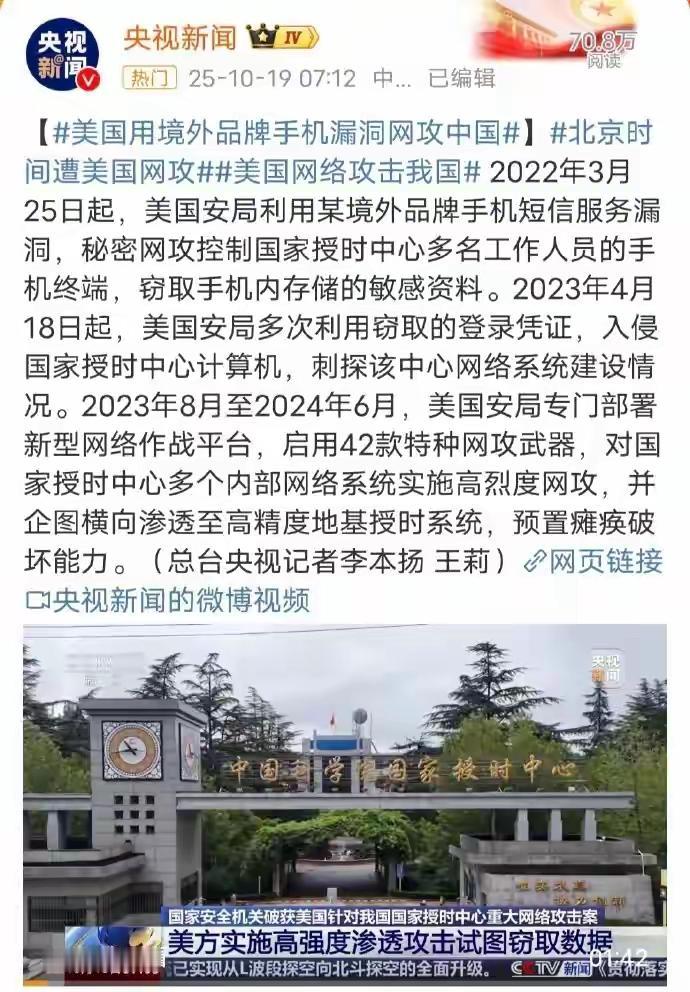

据央视新闻报道,美国国家安全局利用境外手机品牌短信服务漏洞,秘密网攻控制中国授时中心多名手机工作人员手机终端,窃取手机内存储的敏感资料。 别看这条消息很短,但可以读取的信息量很大。 首先得弄明白,国家授时中心可不是普通的计时机构,它在西安掌控着 “北京时间” 的产生与发播,给通信、金融、电力这些国计民生的命脉行业提供高精度时间服务,连国际标准时间的测算都得靠它的数据支撑。 更关键的是它还有高精度地基授时系统这种国之重器,要是这玩意儿被搞瘫了,金融交易的时间戳会乱套,电力调度会失控,甚至空天发射都可能因为时间误差失败,后果比断网严重百倍,这就不难理解 NSA 为啥要盯着这块肥肉了。 NSA 这次动手根本不是临时起意,而是一场蓄谋两年多的体系化攻击。从 2022 年 3 月就开始行动,先拿某境外品牌手机的短信服务漏洞当突破口,悄无声息控制了 10 多名授时中心工作人员的手机,把通讯录、短信、相册甚至位置信息全扒了个干净。 这操作挺鸡贼,专挑大家觉得 “安全” 的境外手机下手,毕竟很多人觉得国外品牌在隐私保护上更靠谱,没想到反而成了监听后门。 等到 2023 年 4 月,他们拿着从手机里偷来的登录凭证,开始摸进授时中心的办公电脑,前后远程登录了 80 多次,把内部网络环境摸得门儿清。 更狠的还在后面,2023 年 8 月到 2024 年 6 月,NSA 直接搬来了全套 “军火库”,42 款特种网攻武器轮番上阵,分成前哨控守、隧道搭建和数据窃取三类,光攻击次数就超过一千次。 为了不被发现,他们专挑北京时间凌晨动手,用美欧亚多地的服务器当 “跳板”,还伪造 Windows 系统模块和数字证书,把杀毒软件骗得团团转。最绝的是通信加密,搞了 4 层嵌套加密,比常规的 TLS 加密强多了,就算被截获数据也解不开。 这些武器还能动态升级,根据授时中心的网络环境调整功能,比如 “New-Dsz-Implant” 这个武器框架,加载 25 个功能模块,能模拟用户点击登录,把自己伪装成正常操作,简直是把 “隐身术” 练到了家。 其实这事儿放在 NSA 的 “履历” 里一点不新鲜,早在 2013 年斯诺登就把他们的老底掀了,当年曝光的 “棱镜计划” 里,微软、谷歌、苹果这些大公司全是 NSA 的 “可信合作伙伴”,直接开放服务器让他们扒数据。 那个代号 “星际风” 的监控网络更夸张,分了 “棱镜”“主干道” 等四个项目,光存储元数据就花了 1.46 亿美元,能把一个人的银行交易、旅游记录全拼出来。 斯诺登当时就说,NSA 全球搞了 6.1 万次网攻,针对中国内地和香港的就有几百次,连香港中文大学的网络中枢都被盯上了,因为那儿连着腾讯、中国移动这些关键节点。 这次攻击授时中心用的武器,代码细节和 NSA “方程式组织” 的老武器高度同源,注册表劫持的手法都一模一样,一看就是 “祖传手艺”。 最值得琢磨的是攻击路径的选择,从境外手机的短信漏洞切入,这简直是找准了当下网络安全的软肋。 现在不少人信赖境外手机的安全性能,却不知道这些设备的系统漏洞早被 NSA 摸得通透,人家连武器库都更新好几代了,从 2012 年的旧模块升级到 2018 年的新版本,专门加了规避杀毒软件的功能。 更讽刺的是,NSA 一边喊着 “网络安全”,一边干着最破坏安全的事,这次为了偷授时中心的资料,不仅窃取工作人员隐私,还企图往高精度授时系统里预置破坏程序,一旦得手,后果不堪设想。 好在国家安全机关早发现了猫腻,顺着攻击痕迹摸到了 NSA 的老巢,固定了 42 款武器的证据,斩断了攻击链路。 但这事儿也给所有人提了个醒,那些看似日常的手机设备,可能藏着监听的眼睛,NSA 花这么大功夫盯着一个授时中心,说白了就是想掐住中国关键基础设施的 “时间命脉”,这种以 “安全” 为名的窃密行动,可比明面上的施压阴险多了。

![同事开理想i8出去吃饭充电太快,短信发我手机了[笑着哭]](http://image.uczzd.cn/13860152062487429911.jpg?id=0)